クリプトジャッキングの検知:暗号通貨採掘悪性コードによって感染されたアプリケーション

特に、ブラウザマイニング(Browser mining)Javascript 機能を利用すると、だった2つや3行の Javascript コードを挿入するだけで手軽に PC を感染させられます。ハッカーがよく使うクリプトジャッキング方式でコインハイブ(CoinHive)とディップマイナー(DeepMiner)があります。Criminal IP チームで分析した結果、この2つの クリプトジャッキング はかつてより少なくなったですが、未だにたくさんの PC が感染されていることが分かりました。

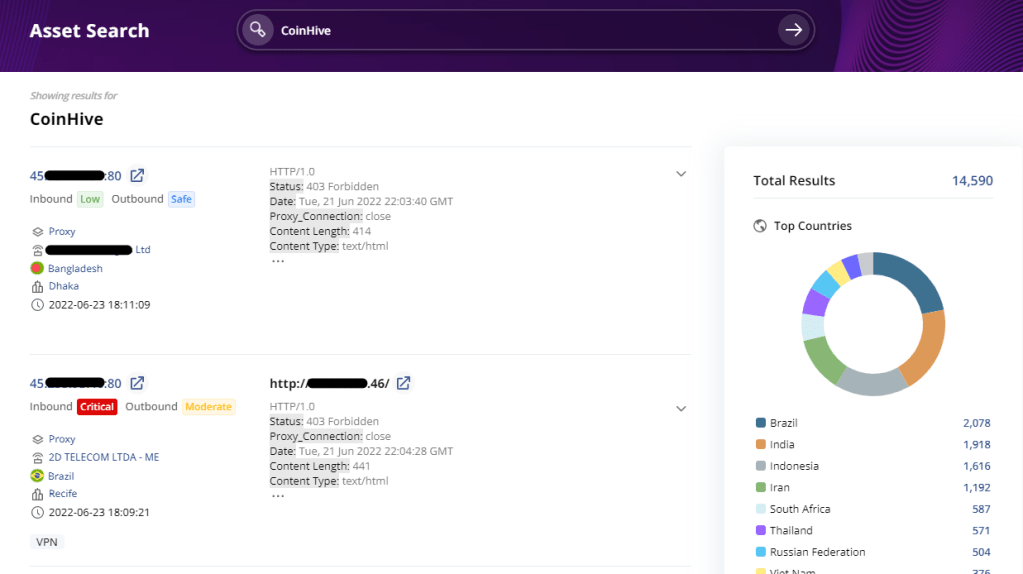

Criminal IP IT資産検索でコインハイブ(CoinHive)マイナーボットを検索

Criminal IP IT資産検索 で 「コインハイブ(CoinHive)」を検索すると、14,590台のサーバーが検索されます。照会された IP アドレスは全てコインハイブ(CoinHive)に感染されたサーバーとして考えられます。コインハイブ(CoinHive)は主にモネロ(XMR)を採掘し、WordPress、Magento、Drupalなど様々なウェブアプリケーションがこの悪性コードに感染されて採掘に悪用されていることがわかりました。

ユーザーが感染されたウェブサイトにアクセスすると、コインハイブ(CoinHive)Javascript が活性化され、使用できる CPU 性能を生かして、コインの採掘を始めます。このような方式で、約10~20人の Active Miner がいる場合、平均的に約 0.3 XMR(~$109)の月収を稼げると知られています。

コインハイブ(CoinHive)Miner を検索するキーワードは以下のようです。

“CoinHive”“CoinHive.Anonymous”“coinhive.min.js”

CoinHive Miner Bot が挿入されたサイトのIPアドレスを表す

CoinHive Miner Bot が挿入されているサイト

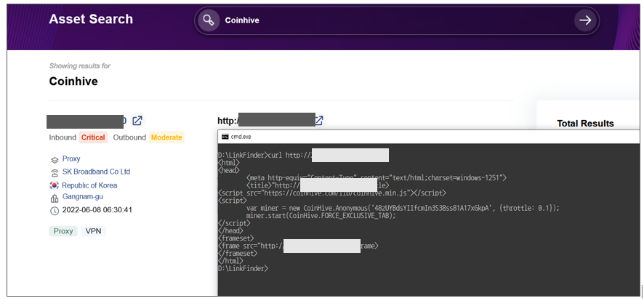

以下の画像はコインハイブ(CoinHive)サーバーへアクセスする Javascript のコード内容です。

コインハイブ(CoinHive)JS ライブラリ ファイル名は基本的に "coinhive.min.js" ですが、たまに JS ライブラリの名称を変えて使うため、Criminal IP で検索する際は、"CoinHive.Anonymous" の文字の存在有無で感染を判断するのが一番正確です。

CoinHive Miner を起動させる Javascript コード

Criminal IP でディップマイナー(DeepMiner)ボットを検索

また、人気のあるクリプトマイナーでディップマイナー(DeepMiner)があります。ディップマイナー(DeepMiner)もXMR(Monero)や ETN(Electroneum)暗号通貨の採掘に使われるオープンソース Javascript マイナーボットで Criminal IP IT資産検索で検索すると、50の結果を表します。検索キーワードはコインハイブ(CoinHive)に似た形で、下のようです。

"deepMiner.Anonymous"

"jqueryeasyui.js"

サイトに設置されている DeepMiner Bot

DeepMiner Bot を起動させる Javascript ソースコード

Criminal IP 検索フィルターでクリプトルート(Crypto-Loot)ボット探し

クリプトルート(Crypto-Loot)とはコインハイブ(CoinHive)の競争採掘ボットで知られています。アセット検索で “CRLT.Anonymous” のキーワードを検索すると、1,209の結果が出ます。しかし、サーバーコードが403である方が多いです。

“CRLT.Anonymous”"crypta.js"

「CRLT.Anonymous」 キーワードの検索結果

403コードの場合は調べる必要がないため、サーバーコードが "200 OK" の場合のみを検索したら、実際感染状態であるサーバーを確認できます。24台のサーバーがあります。

CryptoLoot Miner Bot を起動させる Javascript ソースコード

Criminal IP 検索フィルターで CoinIMP ボット探し

CoinIMP もブラウザベースの暗号通貨マイニングスクリプトです。サイバー犯罪者たちが脆弱なドルーパル(Drupal)ウェブサイトの index.php ファイルを感染させ、ユーザーがメインページをブラウジングするとき、マイニングスクリプトが実行されます。Criminal IP で検索すると、389のサイトが照会されます。

“Client.Anonymous”

CoinIMP BotDeepMiner Bot を起動させる Javascript ソースコード

CoinIMP マイナーは Javascript をロードする JS ファイル名が一定せず、毎度ランダムな文字を使うため、ただファイル名だけでは検知しにくい特徴があります。また、もう一つの特徴としては他のクリプトジャッキングと違って、場合によっては Victim PC の CPU 資源を最大30%消耗させることです。

CoinIMAP Miner をロードする JS ファイル名、ランダムに生成され不規則的な形である

AWS ECS コンテイナーにクリプトマイナーが設置された例[/caption]

AWS Lambda 機能から Amazon ECS(Elastic Container Service) コンテイナーに Coin Miner を設置し感染させられます。ちなみに、AWS Lambda はAWSで提供するサーバーレスコンピューティングプラットホームで、サーバーを使わずアプリケーションや関数を実行させられます。